Introduction à Qubes

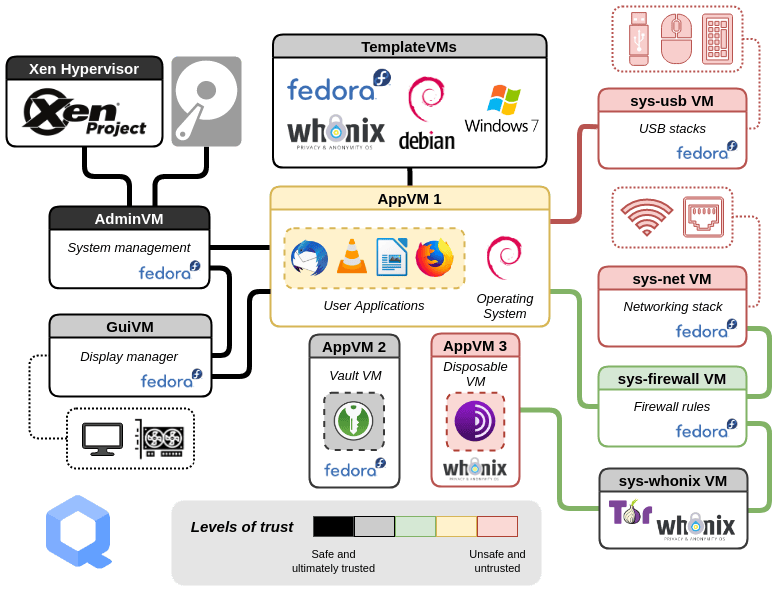

Qubes OS est un système d'exploitation open source qui utilise l'hyperviseur Xen pour fournir une sécurité forte pour l'informatique de bureau par le biais de qubes isolés (qui sont des machines virtuelles). Vous pouvez attribuer à chaque qube un niveau de confiance en fonction de son objectif. Qubes OS assure la sécurité en utilisant l'isolation. Il n'autorise les actions qu'au cas par cas et est donc à l'opposé de l'énumération de méchanceté.

Comment fonctionne Qubes OS ?¶

Les qubes utilisent la compartimentation pour assurer la sécurité du système. Les Qubes sont créés à partir de modèles, ceux par défaut étant pour Fedora, Debian et Whonix. Qubes OS vous permet également de créer des qubes à usage unique jetables.

Le terme qubes est progressivement mis à jour pour éviter d'y faire référence en tant que "machines virtuelles".

Certaines des informations présentées ici et dans la documentation du système d'exploitation Qubes OS peuvent être contradictoires, car le terme "appVM" est progressivement remplacé par "qube". Les qubes ne sont pas des machines virtuelles à part entière, mais ils conservent des fonctionnalités similaires à celles des VMs.

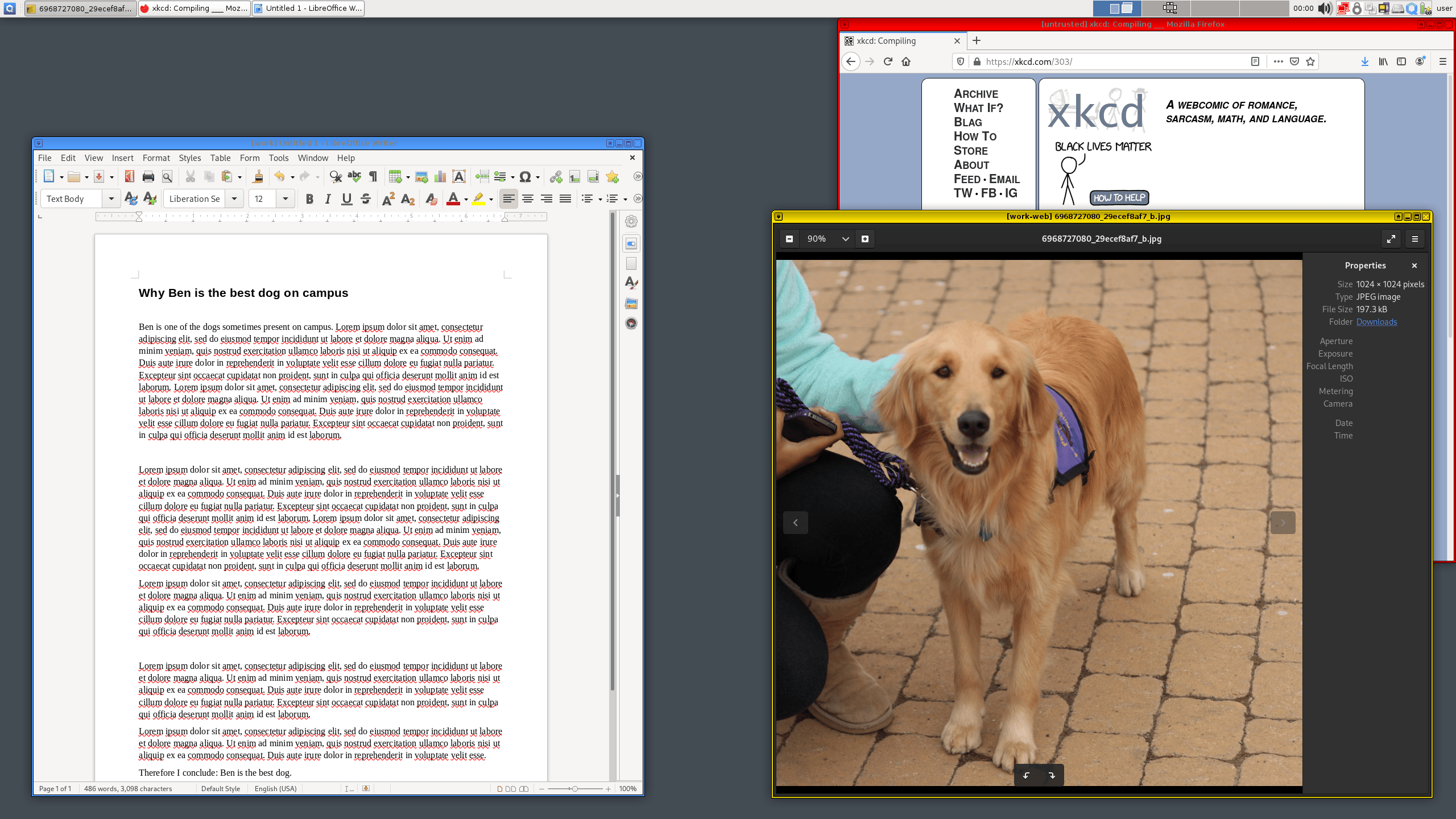

Chaque qube a une bordure colorée qui peut vous aider à repérer le domaine dans lequel il s'exécute. Vous pouvez, par exemple, utiliser une couleur spécifique pour votre navigateur bancaire, tout en utilisant une couleur différente pour un navigateur général non fiable.

Pourquoi devrais-je utiliser Qubes ?¶

Qubes OS est utile si votre modèle de menace exige une sécurité et une isolation fortes, par exemple si vous pensez ouvrir des fichiers non fiables provenant de sources non fiables. Une raison typique d'utiliser Qubes OS est d'ouvrir des documents provenant de sources inconnues, mais l'idée est que si un seul qube est compromis, cela n'affectera pas le reste du système.

Qubes OS utilise une VM Web dom0 pour contrôler d'autres qubes sur l'OS hôte, qui affichent tous des fenêtres d'application individuelles dans l'environnement de bureau de dom0. Les utilisations de ce type d'architecture sont multiples. Voici quelques tâches que vous pouvez effectuer. Vous pouvez constater à quel point ces processus sont sécurisés par l'incorporation de plusieurs étapes.

Copier et coller du texte¶

Vous pouvez copier et coller du texte en utilisant qvm-copy-to-vm ou les instructions ci-dessous :

- Appuyez sur Ctrl+C pour indiquer au qube dans lequel vous vous trouvez que vous souhaitez copier quelque chose.

- Appuyez sur Ctrl+Maj+C pour demander au qube de mettre ce tampon à la disposition du presse-papiers global.

- Appuyez sur Ctrl+Maj+V dans le qube de destination pour rendre le presse-papiers global disponible.

- Appuyez sur Ctrl+V dans lr qube de destination pour coller le contenu dans le tampon.

Échange de fichiers¶

Pour copier et coller des fichiers et des répertoires (dossiers) d'un qube à un autre, vous pouvez utiliser l'option Copier vers une autre AppVM... ou Déplacer vers une autre AppVM.... La différence est que l'option Déplacer supprime le fichier d'origine. L'une ou l'autre option protégera votre presse-papiers contre les fuites vers d'autres qubes. Cette méthode est plus sûre que le transfert de fichiers air-gapped. Un ordinateur air-gapped sera toujours obligé d'analyser les partitions ou les systèmes de fichiers. Cela n'est pas nécessaire avec le système de copie inter-qube.

Les Qubes n'ont pas leur propre système de fichiers.

Vous pouvez copier et déplacer des fichiers entre qubes. Ce faisant, les changements ne sont pas immédiats et peuvent être facilement annulés en cas d'accident. Lorsque vous exécutez un qube, il ne dispose pas d'un système de fichiers persistant. Vous pouvez créer et supprimer des fichiers, mais ces modifications sont éphémères.

Interactions inter-VM¶

L'environnement qrexec est une partie essentielle de Qubes qui permet la communication entre les domaines. Il est construit sur la bibliothèque Xen vchan, qui facilite l'isolation de par le biais de politiques.

Se connecter à Tor via un VPN¶

Nous recommandons de se connecter au réseau Tor via un fournisseur VPN, et heureusement Qubes rend cela très simple à faire avec une combinaison de ProxyVMs et Whonix.

Après avoir créé un nouveau ProxyVM qui se connecte au VPN de votre choix, vous pouvez enchaîner vos qubes Whonix à ce ProxyVM avant qu'ils se connectent au réseau Tor, en paramétrant le NetVM de votre passerelle Whonix (sys-whonix) au ProxyVM nouvellement créé.

Vos qubes devraient être configurés de la manière suivante :

| Nom du cube | Description du Qube | NetVM |

|---|---|---|

| sys-net | Votre qube réseau par défaut (pré-installé) | n/a |

| sys-firewall | Votre qube pare-feu par défaut (pré-installé) | sys-net |

| sys-proxyvm | Le ProxyVM VPN que vous avez créé | sys-firewall |

| sys-whonix | Votre VM passerelle Whonix | sys-proxyvm |

| anon-whonix | Votre VM station de travail Whonix | sys-whonix |

Ressources supplémentaires¶

Pour de plus amples informations, nous vous encourageons à consulter les pages de documentation complètes de Qubes OS, situées sur le site web de Qubes OS. Des copies hors ligne peuvent être téléchargées à partir du dépôt de documentationde Qubes OS.

- Sans doute le système d'exploitation le plus sûr au monde (Open Technology Fund)

- Comparaison entre le cloisonnement des logiciels et la séparation physique (J. Rutkowska)

- Partitionner ma vie numérique en domaines de sécurité (J. Rutkowska)

- Articles connexes (Qubes OS)

Vous êtes en train de consulter la copie française de Privacy Guides, traduite par notre fantastique équipe de traducteurs sur Crowdin. Si vous remarquez une erreur, ou si vous voyez des sections non traduites sur cette page, n'hésitez pas à nous aider! Pour plus d'informations et de conseils, consultez notre guide de traduction.

You're viewing the French copy of Privacy Guides, translated by our fantastic language team on Crowdin. If you notice an error, or see any untranslated sections on this page, please consider helping out! For more information and tips see our translation guide.