Panoramica di Qubes

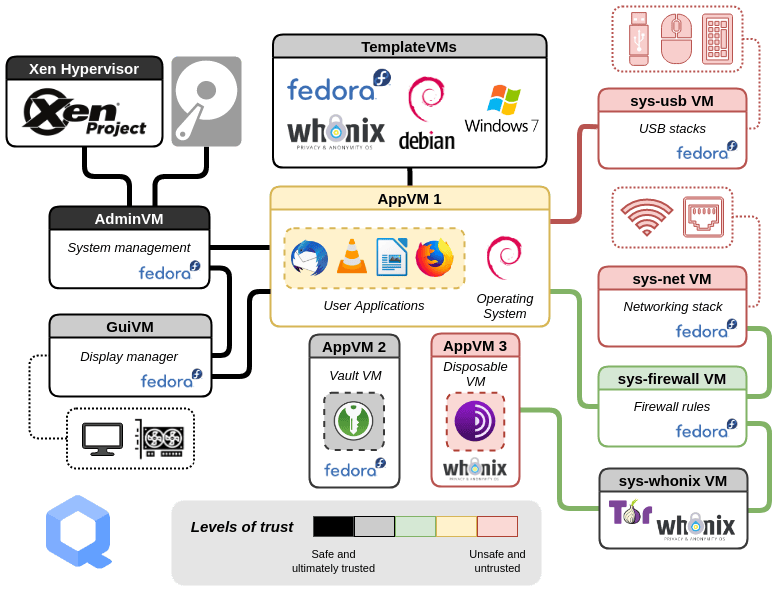

Qubes OS è un sistema operativo open-source che utilizza l'hypervisor Xen per fornire una forte sicurezza per il desktop computing attraverso le qube isolate (che sono macchine virtuali). Puoi assegnare ad ogni qube un livello di fiducia in base al suo scopo. Qubes OS fornisce sicurezza utilizzando l'isolamento. Permette solo azioni su base individuale e quindi è l'opposto della enumerazione dei difetti.

Come funziona Qubes OS?¶

Qubes utilizza la compartimentazione per mantenere il sistema sicuro. I Qube sono creati da modelli, predefiniti per Fedora, Debian e Whonix. Qubes OS ti consente anche di creare qubes monouso.

Il termine qubes sta venendo pian piano aggiornato per evitare di confonderle con le "macchine virtuali".

Alcune informazioni riportate qui e nella documentazione di Quebes OS possono contenere un linguaggio contraddittorio, poiché il termine "appVM" sta venendo pian piano modificato in "qube". Le Qube non sono delle vere e proprie macchine virtuali, ma mantengono funzionalità simili alle VM.

Ogni qube ha un bordo colorato che può aiutarti a tenere traccia del dominio in cui viene eseguito. Ad esempio, potresti utilizzare un colore specifico per le operazioni bancarie, utilizzandone uno differente per un browser generico non affidabile.

Perché dovrei usare Qubes?¶

Qubes OS è utile se il tuo modello di minaccia richiede una forte sicurezza e isolamento, ad esempio se hai intenzione di aprire file non attendibili da fonti non attendibili. Un motivo tipico per utilizzare Qubes OS è quello di aprire documenti provenienti da fonti sconosciute, ma l'idea è che se un singolo qube viene compromesso non avrà ripercussioni sul resto del sistema.

Qubes OS utilizza dom0 Xen VM per controllare le altre qube sul sistema operativo host, che visualizzano le finestre delle singole applicazioni all'interno dell'ambiente desktop di dom0. Ci sono diversi modi per utilizzare questo tipo di architettura. Ecco alcune attività che puoi eseguire. Puoi notare quanto questi processi siano molto più sicuri incorporando più fasi.

Copiare e incollare il testo¶

Puoi copiare e incollare il testo utilizzando qvm-copy-to-vm o le istruzioni seguenti:

- Premi Ctrl+C per dire alla qube in cui ti trovi che vuoi copiare qualcosa.

- Premi Ctrl+Maiusc+C per dire alla qube di rendere disponibile questo buffer negli appunti globali.

- Premi Ctrl+Maiusc+V nella qube di destinazione per rendere disponibili gli appunti globali.

- Premi Ctrl+V nella qube di destinazione per incollare il contenuto nel buffer.

Scambio di file¶

Per copiare e incollare file e cartelle da una qube a un'altra, puoi usare l'opzione Copia in un'altra AppVM... o Sposta in un'altra AppVM.... La differenza è che l'opzione Move eliminerà il file originale. Entrambe le opzioni proteggeranno i tuoi appunti dalla trasmissione verso altre qube. Questo è più sicuro del trasferimento di file via etere. Un computer isolato sarà comunque costretto ad analizzare partizioni o file di sistema. Ciò non è necessario con il sistema di copia tra Qube.

Le Qube non hanno i propri file di sistema.

Puoi copiare e spostare file tra le qube. Così facendo, le modifiche non vengono applicate immediatamente e sono facilmente annullabili, in caso di incidente. Quando esegui una qube, questa non dispone di un file di sistema persistente. Puoi creare e cancellare file, ma queste modifiche sono effimere.

Interazioni tra VM¶

Il framework qrexec è una parte fondamentale di Qubes che consente la comunicazione tra i domini. Si basa sulla libreria di Xen vchan, che facilita l'isolamento tramite politiche.

Connettersi a Tor tramite una VPN¶

Consigliamo di connettersi alla rete di Tor tramite un fornitore di VPN e, fortunatamente, Qubes semplifica ciò combinando ProxyVM e Whonix.

Dopo aver creato un nuovo ProxyVM che si connetta alla VPN di tua scelta, puoi collegare i tuoi Qube di Whonix a tale ProxyVM prima che che si connettano alla rete di Tor, impostando la NetVM del tuo Gateway di Whonix (sys-whonix) al ProxyVM appena creato.

I tuoi qube dovrebbero esser configurati similmente a come segue:

| Nome del Qube | Descrizione del Qube | NetVM |

|---|---|---|

| sys-net | Il tuo qube di rete predefinito (preinstallato) | n/d |

| sys-firewall | Il qube del tuo firewall predefinito (preinstallato) | sys-net |

| sys-proxyvm | Il ProxyVM della VPN che hai creato | sys-firewall |

| sys-whonix | La tua VM del Gateway di Whonix | sys-proxyvm |

| anon-whonix | La tua VM della Workstation di Whonix | sys-whonix |

Risorse aggiuntive¶

Per ulteriori informazioni si consiglia di consultare le ampie pagine di documentazione di Qubes OS presenti sul sito web di Qubes OS. Le copie offline sono scaricabili dal repository della documentazione di Qubes OS.

- Probabilmente il sistema operativo più sicuro al mondo (Open Technology Fund)

- Compartimentazione software vs. separazione fisica (J. Rutkowska)

- Suddividere la mia vita digitale in domini di sicurezza (J. Rutkowska)

- Articoli Correlati (Qubes OS)

*[2FA] (A2F): Autenticazione a 2 Fattori

Stai visualizzando la versione italiana di Privacy Guides, tradotta dal nostro fantastico team linguistico su Crowdin. Se noti un errore o vedi sezioni non tradotte in questa pagina, ti invitiamo a dare una mano! Per ulteriori informazioni e consigli consulta la nostra guida alla traduzione.

You're viewing the Italian copy of Privacy Guides, translated by our fantastic language team on Crowdin. If you notice an error, or see any untranslated sections on this page, please consider helping out! For more information and tips see our translation guide.